PROTOCOLOS DE ENRUTAMIENTO

Los protocolos de

enrutamiento proporcionan mecanismos distintos para elaborar y mantener las

tablas de enrutamiento de los diferentes routers de la red, así como determinar

la mejor ruta para llegar a cualquier host remoto. En un mismo router pueden

ejecutarse protocolos de enrutamiento independientes, construyendo y

actualizando tablas de enrutamiento para distintos protocolos.

Protocolo

de Enrutamiento Estático:

Es generado por el propio

administrador, todas las rutas estáticas que se le ingresen son las que el

router “conocerá”, por lo tanto sabrá enrutar paquetes hacia dichas redes.

El enrutamiento es fundamental para cualquier red de datos, ya que

transfiere información a través de una internetwork de origen a destino. Los

routers son dispositivos que se encargan de transferir paquetes de una red a la

siguiente.

El router es una computadora

diseñada para fines especiales que desempeña un rol clave en el funcionamiento

de cualquier red de datos. Los routers son responsables principalmente de la

interconexión de redes por medio de:

- la determinación del

mejor camino para enviar paquetes

- el reenvío de los

paquetes a su destino

Los routers reenvían

paquetes mediante la detección de redes remotas y el mantenimiento de la

información de enrutamiento. El router es la unión o intersección que conecta

múltiples redes IP. La principal decisión de envío de los routers se basa en la

información de Capa 3, la dirección IP de destino.

La tabla de enrutamiento

del router se utiliza para encontrar la mejor coincidencia entre la dirección

IP de destino de un paquete y una dirección de red en la tabla de enrutamiento.

La tabla de enrutamiento determinará finalmente la interfaz de salida para

reenviar el paquete y el router lo encapsulará en la trama de enlace de datos

apropiada para dicha interfaz de salida.

El comando para configurar

una ruta estática es "ip route" y su sintaxis más simple es la

siguiente:

router(config)# ip

route dirección-red mascara-subred { dirección-ip | interfaz-salida }

Donde:

dirección-red: Es

la dirección de la red remota que deseamos alcanzar.

máscara-subred:

máscara de subred de la red remota.

dirección-ip:

Dirección ip de la interfaz del router vecino (ip del siguiente salto).

interfaz-salida: Interfaz

que utilizará el router para enviar paquetes a la red remota de destino.

Por

lo tanto una ruta estática puede configurarse de 2 maneras:

-

router(config)# ip route direccion-red mascara-subred dirección

- ip router(config)# ip

route dirección-red mascara-subred interfaz-salida

Protocolos de Enrutamiento Dinámico:

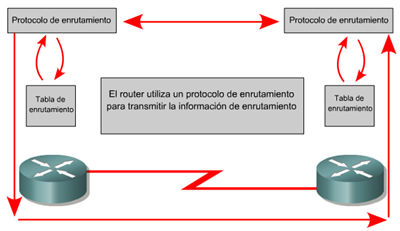

Con un protocolo de

enrutamiento dinámico, el administrador sólo se encarga de configurar el

protocolo de enrutamiento mediante comandos IOS, en todos los routers de la red

y estos automáticamente intercambiarán sus tablas de enrutamiento con sus

routers vecinos, por lo tanto cada router conoce la red gracias a las publicaciones

de las otras redes que recibe de otros routers.

Las rutas estáticas (explicadas en un post anterior), nos proporcionaban

una serie de características que para determinados escenarios podían ser

interesantes. Recordemos que este tipo de enrutamiento no imponía sobrecarga en

los routers ni en los enlaces de red y era fácil de configurar. Pero a la vez

presenta graves limitaciones como la poca escalabilidad y falta de

adaptabilidad a fallas. Situaciones en las que es aconsejable el uso de las

rutas estáticas son las siguientes:

- Un

circuito de datos que es poco fiable y deja de funcionar constantemente.

En estas circunstancias, un protocolo de enrutamiento dinámico podrá

producir demasiada inestabilidad, mientras que las rutas estáticas no.

- Existe

una sola conexión con un solo ISP. En lugar de conocer todas las rutas

globales de Internet, se utiliza una sola ruta estática.

- Se

puede acceder a una red a través de una conexión de acceso telefónico.

Dicha red no puede proporcionar las actualizaciones constantes que

requieren un protocolo de enrutamiento dinámico.

- Un

cliente o cualquier otra red vinculada no desean intercambiar información

de enrutamiento dinámico. Se puede utilizar una ruta estática para

proporcionar información acerca de la disponibilidad de dicha red.

-

Para resolver algunos de los problemas que presenta el enrutamiento

estático aparecen los protocolos de enrutamiento dinámico que presentan las

siguientes características:

- Escalables y adaptables.

- Originan sobrecargas en la red.

- Presentan recuperación frente a fallas.

Por lo tanto los protocolos de enrutamiento dinámico son usados por los

enrutadores para descubrir automáticamente nuevas rutas permitiendo a los

administradores dejar que la red se regule de una forma automática, pero al

precio de un mayor consumo de ancho de banda y potencia del procesador en

tareas de adquisición y mantenimiento de información de enrutamiento.

Diferencias

El

enrutamiento estático es creado manualmente a diferencia de los protocolos

dinámicos, que se intercambian las tablas de enrutamiento mediante

actualizaciones periódicas. Para crear una ruta estática, es en modo

configuración global, y el comando IOS es el siguiente

ip route [ip

red destino][mascara de subred][ip siguiente salto]

Ejemplo: router (config)#iproute 200.0.0.0

255.255.255.0 130.0.0.2

O también

puede ser;

ip route [ip

red destino][mascara de subred][interfaz de salida]

Ejemplo: router (config)#iproute 200.0.0.0

255.255.255.0 s0/2

* Interfaz

de salida, se refiere a la interfaz del router local, que está conectado a las

redes externas.

Protocolos

de vector distancia.

Buscan el

camino más corto determinando la dirección y la distancia a cualquier enlace.

Estos algoritmos de enrutamiento basados en vectores, pasan copias periódicas

de una tabla de enrutamiento de un router a otro y acumulan vectores distancia.

Las actualizaciones regulares entre routers comunican los cambios en la

topología.

Este algoritmo

genera un número, denominado métrica de ruta, para cada ruta existente a través

de la red. Normalmente cuanto menor es este valor, mejor es la ruta. Las

métricas pueden calcularse basándose en una sola o en múltiples características

de la ruta. Las métricas usadas habitualmente por los routers son:

– Número

de saltos: Número de routers por los que pasará

un paquete.

–

Pulsos: Retraso en un enlace de datos usando

pulsos de reloj de PC.

–

Coste: Valor

arbitrario, basado generalmente en el ancho de banda, el coste económico u otra

medida.

–

Ancho de banda: Capacidad de datos de un enlace.

–

Retraso: Cantidad de actividad existente en un

recurso de red, como un router o un enlace.

–

Carga: Cantidad de actividad existente en un

recurso de red, como un router o un enlace.

–

Fiabilidad: Se refiere al valor de errores de bits

de cada enlace de red.

–

MTU: Unidad

máxima de transmisión. Longitud máxima de trama en octetos que puede ser

aceptada por todos los enlaces de la ruta.

Protocolos de estado de enlace.

Los protocolos de estado de enlace crean tablas de enrutamiento

basándose en una base de datos de la topología. Esta base de datos se elabora a

partir de paquetes de estado de enlace que se pasan entre todos los routers

para describir el estado de una red. Utiliza paquetes de estado de enlace

(LSP), una base de datos topológica, el algoritmo SPF, el árbol SPF resultante

y por último, una tabla de enrutamiento con las rutas y puertos de cada red.

Sus principales características son las siguientes:

- Solo envían actualizaciones cuando hay cambios

de topología por lo que las actualizaciones son menos frecuentes que en

los protocolos por vector distancia.

- Las redes que ejecutan protocolos de enrutamiento

por estado de enlace pueden ser segmentadas en distintas áreas

jerárquicamente organizadas, limitando así el alcance de los cambios de

rutas.

- Las redes que se ejecutan protocolos de

enrutamiento por estado de enlace soportan direccionamiento sin clase.

El protocolo característico es OSPF.

Referencias: